Die Router von INSYS icom können als OpenVPN-Server agieren und/oder als OpenVPN-Client Verbindungen zu einem OpenVPN-Server aufbauen.

Situation

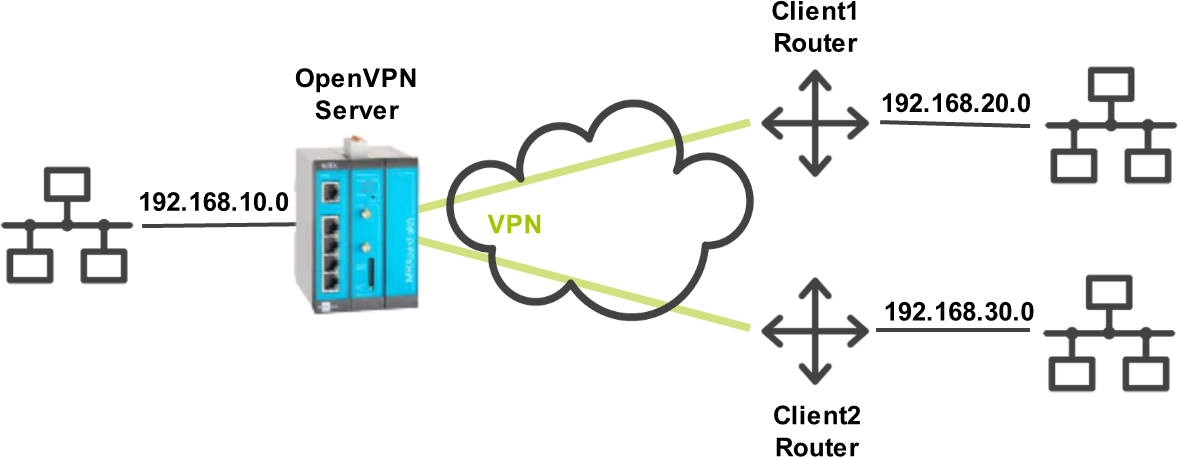

Der Router soll als Server für ein OpenVPN-Netzwerk mit zwei Clients konfiguriert werden. Im zugrunde liegenden Beispiel hat der OpenVPN-Server das lokale Netzwerk 192.168.10.0/24. Der OpenVPN-Client mit dem Common Name Client1 hat das lokale Netzwerk 192.168.20.0/24 und der OpenVPN-Client mit dem Common Name Client2 hat das lokale Netzwerk 192.168.30.0/24.

Lösung

Mit dem Schnellstart-Assistenten des Routers kann neben der Konfiguration des Internet-Zugangs optional auch eine OpenVPN-Verbindung vorbereitet werden. Anschließend muss diese OpenVPN-Verbindung noch konfiguriert werden.

Die erforderliche Zertifikatsstruktur muss im Vorfeld erstellt werden. Der Configuration Guide für das Erzeugen einer Zertifikatsstruktur mit XCA bietet eine Anleitung für deren Erstellung.

Folgende Zertifikate und Schlüssel sind erforderlich:

| Datei | Hochladen auf | Geheim | Common Name für dieses Beispiel |

|---|---|---|---|

CA-Zertifikat |

Server, Clients |

Nein |

|

CA-Schlüssel |

– |

Ja [1] |

|

Server-Zertifikat |

Server |

Nein |

Server |

Server-Schlüssel |

Server |

Ja |

|

Client-Zertifikat (separat für jeden Client) |

Client |

Nein |

Client1, Client2 |

Client-Schlüssel (separat für jeden Client) |

Client |

Ja |

Für folgende Vorgehensweise wird davon ausgegangen, dass sich der Router in Werkseinstellungen befindet.

| Wenn Sie einen OpenVPN-Server auf Ihrem Router konfigurieren, machen Sie dessen Netzwerk von außen zugänglich. Auch wenn ein OpenVPN-Netzwerk einen hohen Grad an Sicherheit ermöglicht, kann es bei Mängeln in der Konfiguration eine Sicherheitslücke darstellen. Folgende Vorgehensweise gibt Ihnen eine Hilfestellung für die einfache Konfiguration eines Servers für ein OpenVPN-Netzwerk. Für die Absicherung des OpenVPN-Netzwerks sind Sie selbst verantwortlich! |

Konfiguration per Web-Interface

-

Web-Interface des Routers mit einem Browser aufrufen: 192.168.1.1 [2]

-

In der Kopfzeile im Web-Interface auf (Hilfetexte anzeigen) klicken, um die Inline-Hilfe einzublenden, die über hilfreiche Informationen zu den einzelnen Konfigurationsparametern verfügt.

-

Im Menü Hilfe → Assistenten auf Schnellstart klicken.

-

Unter VPN-Verbindung OpenVPN vorbereiten auswählen. [3]

-

Den Internet-Zugang (WAN) und das Anlagen-Netzwerk (LAN) wie erforderlich konfigurieren und auf Assistent ausführen klicken.

Dieser Schritt ist im Quick Installation Guide des jeweiligen Routers detailliert beschrieben und wird hier nicht näher ausgeführt.

-

-

Im Menü Administration → Zertifikate im Abschnitt Zertifikate oder Schlüssel importieren die im Vorfeld erstellten Zertifikate und Schlüssel für den Server importieren. [4]

-

Im Menü Interfaces → OpenVPN den vom Schnellstart-Assistenten angelegten OpenVPN-Tunnel aktivieren (Checkbox aktiv markieren) und bearbeiten ():

-

Beschreibung: einen geeigneten Namen für den Tunnel eintragen

-

Betriebsart: Server

-

Tunneln über Port (lokal / Gegenstelle): die zu verwendenden Ports eintragen

-

Protokoll: das zu verwendende Protokoll auswählen

-

CA-Zertifikat: das im vorhergehenden Schritt hochgeladene CA-Zertifikat auswählen

-

Zertifikat: das im vorhergehenden Schritt hochgeladene Server-Zertifikat auswählen

-

Privater Schlüssel: den im vorhergehenden Schritt hochgeladenen Server-Schlüssel auswählen

-

Verschlüsselungs- und Hashalgorithmus: die zu verwendenden Einstellungen auswählen

-

Diffie-Hellman-Parameter: den in der Zertifikatsverwaltung bereits vorhandenen Diffie-Hellman-Parametersatz auswählen

-

Kommunikation zwischen Clients erlauben: markieren, wenn die Kommunikation zwischen den Clients möglich sein soll

Weitere Optionen zur Konfiguration des OpenVPN-Servers sind möglich und gegebenenfalls entsprechend vorzunehmen. Die Tunneladressen werden nur für das interne VPN-Routing verwendet und müssen nur angepasst werden, wenn sie sich mit bereits verwendeten IP-Bereichen überschneiden.

-

-

Auf Einstellungen speichern klicken.

-

Im Menü Netzfilter → IP-Filter die Filterregel OpenVPN (tunnel establishment) bearbeiten (): [5]

-

Paket-Richtung: INPUT

-

Eingehendes Interface: das Interface auswählen, über das sich die VPN-Clients mit dem Server verbinden

-

-

Auf Einstellungen speichern klicken.

-

Sämtliche vom Schnellstart-Assistenten angelegten Filterregeln prüfen und gegebenenfalls anpassen. Dies ist beispielsweise erforderlich, wenn Protokoll oder Port für den OpenVPN-Tunnel oben angepasst wurden.

-

Im Menü Routing → OpenVPN-Routen eine neue lokale Route (obere Routing-Tabelle) anlegen () und diese bearbeiten (): [6]

-

Beschreibung: Route zum Netzwerk 192.168.20.0

-

Interface: den oben angelegten OpenVPN-Server auswählen

-

IP-Adresse: 192.168.20.0/24

-

Common Name: Client1

-

-

Auf Einstellungen speichern klicken.

-

Im Menü Routing → OpenVPN-Routen eine neue lokale Route (obere Routing-Tabelle) anlegen () und diese bearbeiten (): [7]

-

Beschreibung: Route zum Netzwerk 192.168.30.0

-

Interface: den oben angelegten OpenVPN-Server auswählen

-

IP-Adresse: 192.168.30.0/24

-

Common Name: Client2

-

-

Auf Einstellungen speichern klicken.

-

Im Menü Routing → OpenVPN-Routen eine neue Push-Route (untere Routing-Tabelle) anlegen () und diese bearbeiten (): [8]

-

Beschreibung: Route zum Netzwerk 192.168.10.0

-

Interface: den oben angelegten OpenVPN-Server auswählen

-

IP-Adresse: 192.168.10.0/24

-

Common Name: keinen Common Name eintragen [9]

-

-

Auf Einstellungen speichern klicken.

-

Im Menü Routing → OpenVPN-Routen eine neue Push-Route (untere Routing-Tabelle) anlegen () und diese bearbeiten (): [10]

-

Beschreibung: Route zum Netzwerk 192.168.20.0

-

Interface: den oben angelegten OpenVPN-Server auswählen

-

IP-Adresse: 192.168.20.0/24

-

Common Name: Client2

-

-

Auf Einstellungen speichern klicken.

-

Im Menü Routing → OpenVPN-Routen eine neue Push-Route (untere Routing-Tabelle) anlegen () und diese bearbeiten (): [11]

-

Beschreibung: Route zum Netzwerk 192.168.30.0

-

Interface: den oben angelegten OpenVPN-Server auswählen

-

IP-Adresse: 192.168.30.0/24

-

Common Name: Client1

-

-

Auf Einstellungen speichern klicken.

Weil mehrere Tunnel gleichzeitig möglich sind, muss der Server die Netzwerke der Clients kennen und die entsprechenden lokalen Routen anlegen. Mit Hilfe dieser Routen bestimmt der Server, welche Datenpakete durch welchen Tunnel zum richtigen Client gesendet werden sollen. Zur Unterscheidung der Tunnel werden die Routen anhand des Common Name des Client-Zertifikats bestimmt, das bei der Authentifizierung zum Server gesendet wurde. Diese Routen erscheinen in der Routing-Tabelle des Routers.

Die Push-Routen werden den Client-Routern mitgeteilt, so dass sie wissen, welche Netzwerke sich hinter dem Tunnel auf der OpenVPN-Server-Seite befinden. Die Clients tragen diese Routen in ihre lokale Routing-Tabelle ein.

Es erfolgt keine Überprüfung der Routen auf ihre Plausibilität. -

Profil aktivieren durch Klick auf das blinkende Zahnrad in der Titelleiste ().

Funktionstest

-

Im Menü Status → System Status prüfen, ob die WAN-Kette mit dem OpenVPN-Tunnel gestartet wurde.

-

Im Menü Status → System Details → OpenVPN prüfen, welche OpenVPN-Clients aktuell mit dem Server verbunden sind.

-

Im Menü Hilfe → Debugging mit dem Werkzeug Ping versuchen, die in den lokalen Routen angelegten IP-Adressen anzupingen.

Fehlersuche

-

Ins Menü Status → Log-Ansicht wechseln und die Meldungen im Log OpenVPN prüfen.

-

Sie können die Netzfilter im Menü Netzfilter → IP-Filter vorübergehend deaktivieren, um herauszufinden, ob unzureichende Filtereinstellungen Verbindungen verhindern.

Zurück zu den Configuration Guides für die icom OS Smart Devices

Zurück zur Übersicht