INSYS-Router mit icom OS erfordern die Konfiguration einer Authentifizierungsmethode für den produktiven Einsatz.

Dieser "Umstand" zwingt den Anwender sich bereits bei der Konfiguration mit der Absicherung des Zugriffs auf den Router auseinanderzusetzen.

Die Beschreibung in diesem Configuration Guide folgt einer Konfiguration in der neuen Bedienoberfläche (Web-Interface), die ab icom OS 5.5 zur Verfügung steht. Aktualisieren Sie Ihren Router auf die neueste Version von icom OS für den erforderlichen Funktionsumfang der neuen Bedienoberfläche. Die Beschreibung dieser Konfiguration im klassischen Web-Interface finden Sie in diesem Configuration Guide.

Situation

In den Werkseinstellungen ist keine Authentifizierung konfiguriert. Der Zugang zur Bedienoberfläche (Web-Interface) ist ohne Anmeldung möglich. Änderungen können vorgenommen werden. Eine Aktivierung der Änderungen ist jedoch erst möglich, nachdem eine Authentifizierungsmethode konfiguriert wurde.

Wird der Router mit dem Schnellstart-Assistenten in Betrieb genommen, muss dabei entweder ein Benutzer angelegt oder eine Authentifizierung mit Zertifikaten konfiguriert werden.

Wird nach Änderungen an der Konfiguration auf PROFIL AKTIVIEREN ![]() in der Titelleiste geklickt, um das Profil zu aktivieren, und es ist noch keine Authentifizierung konfiguriert, erscheint eine Fehlermeldung, die zum Anlegen eines Benutzers auffordert.

in der Titelleiste geklickt, um das Profil zu aktivieren, und es ist noch keine Authentifizierung konfiguriert, erscheint eine Fehlermeldung, die zum Anlegen eines Benutzers auffordert.

Die manuelle Konfiguration der verschiedenen Authentifizierungsmethoden wird im Folgenden beschrieben.

Lösung

Eine der folgenden Authentifizierungsmethoden muss konfiguriert werden:

-

Benutzername und Passwort: hierzu muss ein Benutzer lokal auf dem Router angelegt sein

-

Zertifikat: hierzu muss die Client-Authentifizierung via Zertifikat aktiviert, ein CA-Zertifikat auf dem Router hinterlegt und ein Client-Zertifikat im Browser importiert sein

-

RADIUS-Server: hierzu muss die Authentifizierung an einem RADIUS-Server aktiviert sein und ein Benutzer auf dem RADIUS-Server angelegt sein

|

|

Zur Erhöhung der Sicherheit wird empfohlen, nicht verwendete Authentifizierungsmethoden zu deaktivieren. |

Authentifizierung über Benutzername und Passwort

Die Sicherheit dieser Authentifizierungsmethode hängt von der Komplexität und Geheimhaltung des gewählten Passworts ab.

-

Öffnen Sie die Bedienoberfläche des Routers in einem Browser: insys.icom [1]

-

Wenn der Startbildschirm angezeigt wird, klicken Sie unter

Manuelle Konfiguration auf Zur manuellen Konfiguration.

Manuelle Konfiguration auf Zur manuellen Konfiguration. -

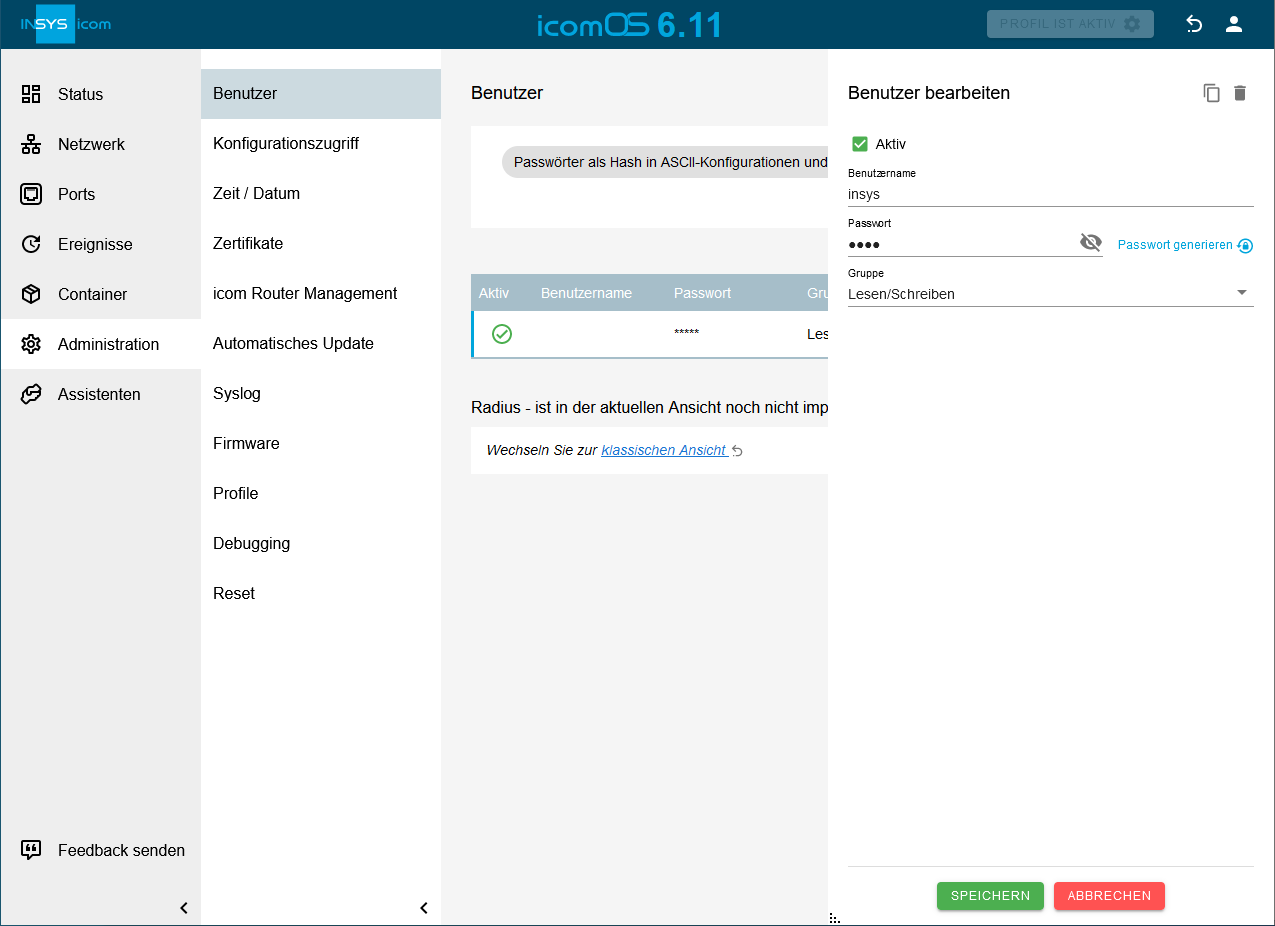

Klicken Sie im Menü

Administration → Benutzer auf

Administration → Benutzer auf  im Abschnitt Benutzer in der Zeile des bereits unvollständig angelegten Benutzers, um diesen zu bearbeiten.

im Abschnitt Benutzer in der Zeile des bereits unvollständig angelegten Benutzers, um diesen zu bearbeiten. -

Geben Sie einen Benutzername und ein Passwort ein, legen Sie die Gruppe fest und klicken Sie auf SPEICHERN .

-

Aktivieren Sie das Profil mit einem Klick auf PROFIL AKTIVIEREN

.

.

|

|

Ein Tippfehler bei der Eingabe, ein Vergessen der hier hinterlegten Zugangsdaten oder nicht mindestens einem Benutzer Schreibrechte zu gewähren, führt dazu, dass nicht mehr auf den Router zugegriffen werden kann. Zugriff ist dann nur noch durch ein Zurücksetzen des Routers auf Werkseinstellungen unter Verlust aller Einstellungen wieder möglich. |

Erlaubte Zeichen für den Benutzernamen: 0-9, a-z, A-Z sowie die Sonderzeichen - (Minus), _ (Unterstrich), . (Punkt) Zusätzlich erlaubte Sonderzeichen für das Passwort: !@#$%^&=* Besondere Anforderungen an das Passwort werden nicht gestellt. Das Passwort sollte ausreichend lang und nicht leicht zu erraten sein. Die Sicherheit liegt in der Verantwortung des Anwenders. Wird kein Passwort vergeben, kann sich der Benutzer nicht am Router anmelden.

Das Passwort wird als gesalzener SHA-512-Hash verschlüsselt gespeichert und kann nicht mehr sichtbar gemacht werden.

Es kann beim Anlegen eines Benutzers statt im Klartext auch direkt als Hash eingegeben werden, um zum Beispiel Benutzer mit Passwort anlegen zu können, ohne dieses kennen zu müssen.

Beispiel für einen Hash:

$6$ed81a2f486$LSbNLuCyoXieyfUvpg30Ew/chO55Cw.LL2Hol4sCo5xf75GT9Om4yxGEDYhifSlK0XKLMXM.GGOp9iCQeCaDS/

Wobei der Hash mit der Zeichenfolge $6$ (bezeichnet SHA-512) beginnen und genau 100 Zeichen lang sein muss.

Das Salz (Salt) ist der Teil zwischen dem zweiten und dritten Dollar-Symbol, hier ed81a2f486.

Wenn im Menü ![]() Administration → Benutzer die Funktion Passwörter als Hash in ASCII-Konfigurationen und CLI anzeigen aktiviert ist, werden diese in ASCII-Konfigurationen und im CLI als Hash angezeigt, ansonsten werden sie durch fünf Sternchen ersetzt.

Administration → Benutzer die Funktion Passwörter als Hash in ASCII-Konfigurationen und CLI anzeigen aktiviert ist, werden diese in ASCII-Konfigurationen und im CLI als Hash angezeigt, ansonsten werden sie durch fünf Sternchen ersetzt.

Authentifizierung über Client-Zertifikat

Für diese Art der Authentifizierung müssen folgende Elemente einer Zertifikatsstruktur vorhanden sein:

-

CA-Zertifikat (wird im Router hinterlegt)

-

Client-Zertifikat (wird im Web-Browser hinterlegt)

-

Client-Schlüssel (wird im Web-Browser hinterlegt)

Die Erstellung einer Zertifikatsstruktur ist in diesem Configuration Guide detailliert beschrieben.

Die Sicherheit dieser Authentifizierungsmethode hängt vom Schutz der Zertifikatsstruktur ab. Jeder der Zugriff auf das Client-Zertifikat und den Schlüssel hat oder in der Lage ist, ein Client-Zertifikat und den Schlüssel mit diesem CA-Zertifikat und dem zugehörigen Schlüssel zu erstellen, kann Zugriff auf die Bedienoberfläche erlangen. Deswegen ist bei der Absicherung auch auf den Weg der Übermittlung des Client-Zertifikats und des Schlüssels zu achten. Unter Beachtung dessen ist diese Authentifizierungsmethode sehr sicher und üblicherweise eine Authentifizierung mit Benutzername und Passwort vorzuziehen.

-

Öffnen Sie die Bedienoberfläche des Routers in einem Browser: insys.icom [1]

-

Wenn der Startbildschirm angezeigt wird, klicken Sie unter

Manuelle Konfiguration auf Zur manuellen Konfiguration.

Manuelle Konfiguration auf Zur manuellen Konfiguration. -

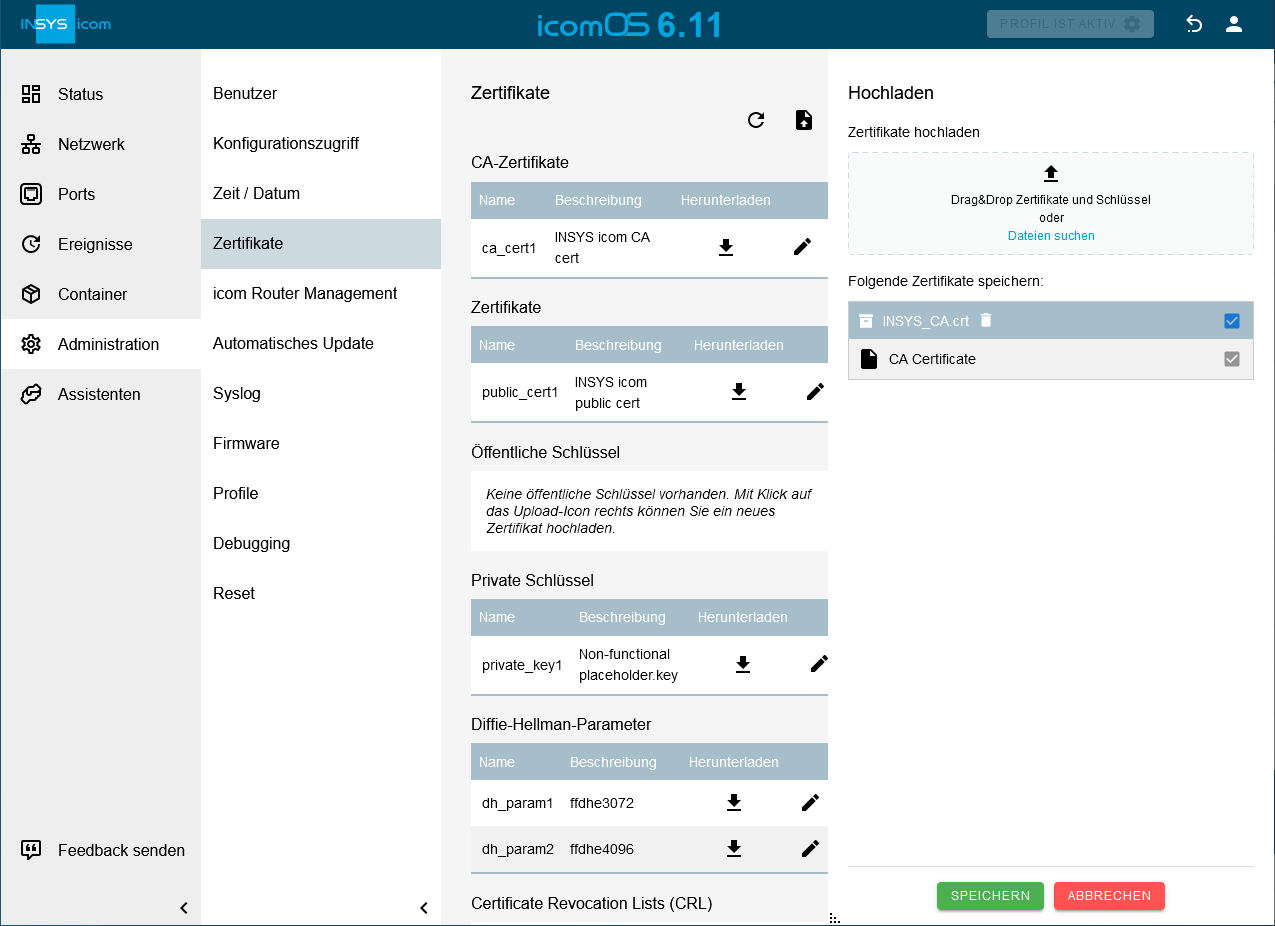

Klicken Sie im Menü

Administration → Zertifikate auf

Administration → Zertifikate auf  , wählen Sie die CA-Zertifikatsdatei aus und klicken sie auf SPEICHERN .

, wählen Sie die CA-Zertifikatsdatei aus und klicken sie auf SPEICHERN .

-

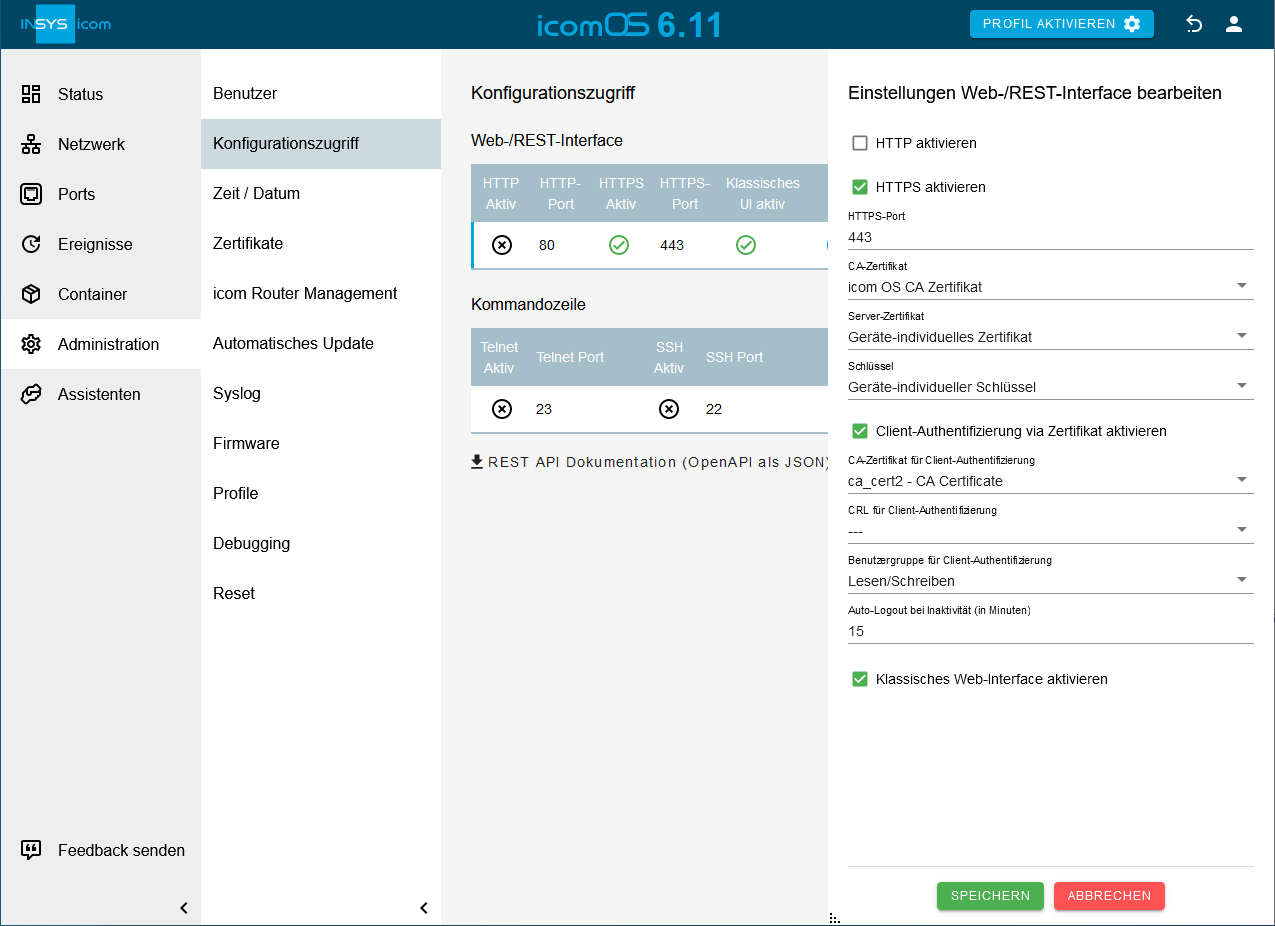

Klicken Sie im Menü

Administration → Konfigurationszugriff im Abschnitt Web-/REST-Interface auf

Administration → Konfigurationszugriff im Abschnitt Web-/REST-Interface auf  .

. -

Markieren Sie die Checkbox Client-Authentifizierung via Zertifikat aktivieren, wählen Sie unter CA-Zertifikat für Client-Authentifizierung das oben importierte CA-Zertifikat aus und klicken sie auf SPEICHERN .

-

Aktivieren Sie das Profil mit einem Klick auf PROFIL AKTIVIEREN

.

. -

Importieren Sie das Client-Zertifikat im Web-Browser.

|

|

Der Import des Zertifikats im Web-Browser hängt vom verwendeten Browser ab. Üblicherweise finden sich die Funktionen zum Importieren der Zertifikate unter Einstellungen → Datenschutz & Sicherheit. Ggf. muss der Browser neu gestartet werden. Es kann vorkommen, dass beim ersten Zugriff auf die Bedienoberfläche noch Sicherheitsabfragen bestätigt werden müssen. |

Authentifizierung über RADIUS

Bei dieser Art der Authentifizierung erfolgt die Benutzerverwaltung auf einem RADIUS-Server. Hier erfolgt die Authentifizierung durch einen RADIUS-Server, an den der Router die eingegebenen Zugangsdaten weiterreicht.

Die Sicherheit dieser Authentifizierungsmethode hängt von der Sicherheit des vom Anwender betriebenen RADIUS-Servers und der Komplexität und Geheimhaltung der Zugangsdaten ab. Die Verbindung zum RADIUS-Server wird durch ein 'Shared Secret' abgesichert.

-

Öffnen Sie die Bedienoberfläche des Routers in einem Browser: insys.icom [1]

-

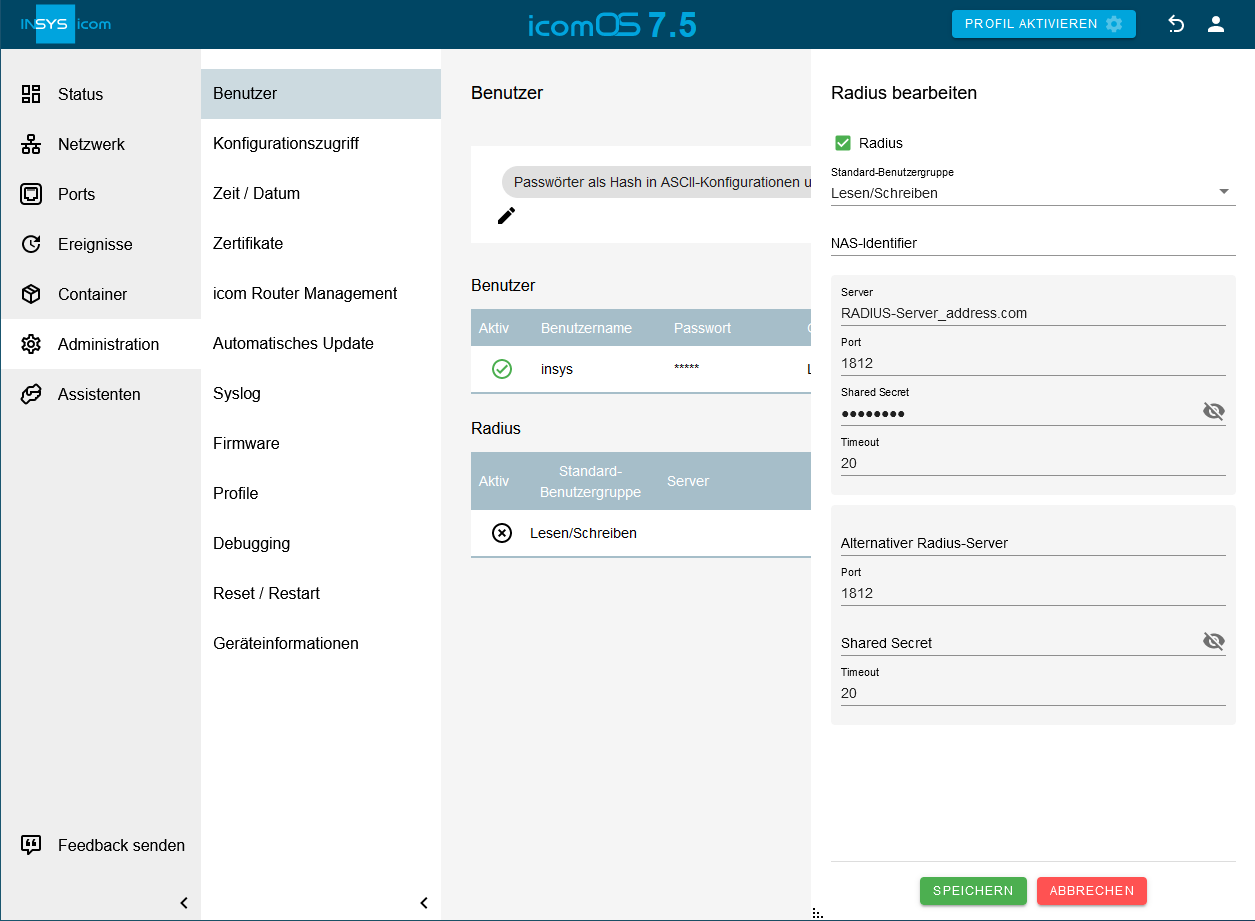

Klicken Sie im Menü

Administration → Benutzer auf

Administration → Benutzer auf  im Abschnitt Radius in der Zeile des RADIUS-Servers, um diesen zu bearbeiten.

im Abschnitt Radius in der Zeile des RADIUS-Servers, um diesen zu bearbeiten. -

Markieren Sie die Option Radius, um die Authentifizierung am RADIUS-Server zu aktivieren.

-

Wählen Sie die Standard-Benutzergruppe für die Anmeldung über den RADIUS-Server aus.

-

Optional: Geben Sie der Authentifizierungs-Anfrage optional ein Attribut mit, das der RADIUS-Server auswerten könnte, um das Gerät zu identifizieren, das die Anfrage gesendet hat.

-

Geben Sie unter Server und Port die URI oder IP-Adresse und den Port des RADIUS-Servers ein.

-

Geben Sie unter Shared Secret das 'Shared Secret' des RADIUS-Servers ein.

-

Optional: Passen Sie den Timeout für die Antwort des RADIUS-Servers an, nach dessen Ablauf versucht wird, den alternativen RADIUS-Server zu erreichen (wenn konfiguriert).

-

Optional: Konfigurieren Sie einen alternativen RADIUS-Server.

-

Klicken Sie auf SPEICHERN .

-

Klicken Sie auf PROFIL AKTIVIEREN

.

.

Wichtig zu wissen!

Sollten mehrere Authentifizierungsmethoden konfiguriert sein, gilt folgendes:

-

Wenn eine Authentifizierung über Zertifikat konfiguriert ist, erfolgt die Authentifizierung immer dann, wenn das Client-Zertifikat auf dem Browser, mit dem auf den Router zugegriffen wird, mit dem auf dem Router hinterlegten CA-Zertifikat erstellt wurde und gültig ist. Dann ist keine Eingabe von Zugangsdaten erforderlich.

-

Wenn ein RADIUS-Server für die Authentifizierung konfiguriert ist, wird immer zuerst eine Authentifizierung mit den lokal im Router konfigurierten Benutzern versucht. Erst wenn eine lokale Authentifizierung scheitert (wenn z.B. kein Benutzer konfiguriert ist, der eingegebene Benutzer inaktiv ist, das eingegebene Passwort fehlt oder falsch ist), wird die Authentifizierung bei dem konfigurierten RADIUS-Server versucht. Autorisiert der RADIUS-Server die Anfrage, werden für diesen Benutzer die Benutzerrechte verwendet, die einem lokal eingetragenen Benutzer mit demselben Benutzername konfiguriert wurden. Ist der Benutzer lokal gar nicht angelegt, erfolgt die Authentifizierung durch den RADIUS-Server und es werden die für den RADIUS-Server pauschal konfigurierten Benutzerrechte verwendet.

Die Benutzerverwaltung über einen RADIUS-Server ermöglicht neben einem Zugriff auf die Bedienoberfläche auch den Zugriff auf REST-Schnittstelle und CLI (Kommandozeile).

Fehlersuche

-

Bei der verdeckten Eingabe von Passwörtern ist darauf zu achten, dass nicht versehentlich die Shift-Lock (Umschaltsperre)- oder Num-Lock-Taste gedrückt wurde.

-

Bei der Authentifizierung über ein Zertifikat ist darauf zu achten, dass das Zertifikat nicht abgelaufen ist und Datum/Uhrzeit im Router aktuell sind.

-

Ist eine Authentifizierung an einem RADIUS-Server nicht möglich, sollte zuerst überprüft werden, ob der RADIUS-Server erreichbar ist.

-

Haben Sie sich durch eine fehlerhafte Konfiguration vom Zugriff auf den Router ausgesperrt, kann dieser durch dreimaliges Drücken der Reset-Taste innerhalb von 2 Sekunden auf Werkseinstellungen zurückgesetzt werden. Dabei gehen sämtliche Einstellungen verloren.

Zurück zu den Configuration Guides für die icom OS-Router

Zurück zur Übersicht