|

Online-Hilfe |

VPN

Ein VPN (virtuelles privates Netzwerk) wird eingesetzt, um IP-Endgeräte oder ganze Netzwerke gesichert miteinander zu verbinden. Daten werden damit fälschungssicher an ein Ziel übertragen und sind für Dritte nicht lesbar.

Sie können den Router für eine OpenVPN-, IPsec-, GRE- oder DMVPN-Verbindung konfigurieren. Eine VPN-Verbindung wird im Router als Interface angelegt und kann dann - ähnlich wie ein Netzwerk-Interface - für das Routing verwendet werden.

Die genaue Vorgehensweise zum Erstellen einer Zertifikatsstruktur und Konfigurieren eines VPN-Teilnehmers ist in einer Reihe von Konfigurationshandbüchern in unserer Konwledge Base beschrieben.

OpenVPN

Sie können den Router als OpenVPN-Server oder als OpenVPN-Client nutzen.

Folgende Abbildung zeigt eine Beispielkonfiguration für eine OpenVPN-Verbindung. Hier ist ein Router als OpenVPN-Server und ein zweiter als OpenVPN-Client konfiguriert. Sowohl Client als auch Server können durch beliebige OpenVPN-fähige Geräte ersetzt werden. Im Beispiel besteht eine WWAN-Verbindung zwischen den beiden Geräten. Über diese WWAN-Verbindung ist eine OpenVPN-Verbindung aufgebaut.

Sobald eine WAN-Verbindung aufgebaut wurde, können IP-Verbindungen zwischen den beiden Netzwerken aufgebaut werden. OpenVPN nutzt eine vorhandene WAN-Verbindung, um einen VPN-Tunnel aufzubauen. Ein Tunnel besteht aus einer IP-Verbindung, in deren Payload (Nutzdaten) alle zu tunnelnden Pakete transportiert werden. OpenVPN stellt für den Datenverkehr eine virtuelle Netzwerkkarte zur Verfügung, über die dann der verschlüsselte Datenverkehr gesendet wird.

In der Beispielkonfiguration haben die Endpunkte der OpenVPN-Verbindung die IP-Adressen 10.1.0.1 und 10.1.0.6. Der OpenVPN-Tunnel wird innerhalb einer schon bestehenden WAN-Verbindung aufgebaut. Den OpenVPN-Clients und -Servern muss auch bekannt sein welches Netzwerk sich hinter den jeweiligen Tunnelenden befindet. In der Beispielkonfiguration ist das auf der einen Seite das Netzwerk 192.168.200.0/24. Auf der anderen Seite ist dies das Netzwerk 192.168.1.0/24. Sobald der Tunnel aufgebaut ist, werden Daten für diese Zielnetze durch den OpenVPN-Tunnel übertragen. Sollen nur Daten über die WAN-Schnittstelle übertragen werden, deren Ziel im Netzwerk hinter dem Tunnelende liegt, empfiehlt es sich, nach erfolgreicher Konfiguration die Firewall zu aktivieren. Damit kann die Kommunikation auf den Port beschränkt werden, über den der OpenVPN-Tunnel aufgebaut wird (Standardeinstellung UDP-Port 1194).

Der Router unterstützt folgende Authentifizierungsmethoden beim Aufbau des VPN-Tunnels:

- Benutzername/Passwort und CA-Zertifikat: Damit können ein oder mehrere Clients eine verschlüsselte Verbindung zu einem OpenVPN-Server herstellen. Der Router identifiziert sich dabei mit dem gemeinsamen CA-Zertifikat und einer Benutzername/Passwort-Kombination beim Server. Diese Authentifizierungsmethode ist nur für den Router als Client verfügbar.

- Zertifikatsbasiert: Damit können ein oder mehrere Clients eine verschlüsselte Verbindung zu einem OpenVPN-Server herstellen. Dabei erfolgt die Authentifizierung über eine vorher erstellte Zertifikatsstruktur, bei der dem Router ein eigenes Zertifikat und ein persönlicher Schlüssel zugeweisen wurde. Diese Authentifizierungsmethode wird für eine deutlich erhöhte Sicherheit empfohlen.

- Zertifikatsbasiert + tls-auth: Zusätzlich zur zertifikatsbasierten Authentifizierung wird hier noch ein statischer Schlüssel zur Authentifizierung benutzt.

Für detaillierte Informationen und Troubleshooting empfehlen wir auch die Webseite von OpenVPN.

OpenVPN-Routing

Wie beim herkömmlichen Routing erfolgt das Routing in OpenVPN-Netzwerken mit Hilfe von Routing-Regeln.

Dabei werden für einen OpenVPN-Server zwei Arten von Regeln angelegt:

- Lokale Routen: Diese Routen werden in die lokale Routing-Tabelle des Routers eingetragen. Mit diesen wird dem Router mitgeteilt, welche Netzwerke hinter den OpenVPN-Tunneln zu den OpenVPN-Clients liegen. Die Routen werden definiert über eine IP-Adresse, ein OpenVPN-Interface und einen Common Name. Erhält der Router ein Datenpaket, das an die angegebene IP-Adresse adressiert ist, leitet er es an das angegebene OpenVPN-Interface und den entsprechenden Client in dessen OpenVPN-Netzwerk weiter. Der Client wird über den Common Name identifiziert.

- Push-Routen: Diese Routen werden an einen bestimmten Client oder an alle Clients übermittelt und dort in die lokale Routing-Tabelle eingetragen. Mit diesen wird den Clients mitgeteilt, welche Netzwerke sich hinter dem Server und den anderen Clients im OpenVPN-Netzwerk befinden. Die Routen werden definiert über eine IP-Adresse, ein OpenVPN-Interface und einen Common Name. Der Common Name definiert den Client, dem diese Route mitgeteilt wird. Ist kein Common Name angegebenen, wird dieses Route sämtlichen Clients mitgeteilt und in deren lokale Routing-Tabelle eingetragen. Erhält der Client-Router ein Datenpaket, das an die angegebene IP-Adresse adressiert ist, leitet er es an den OpenVPN-Server im OpenVPN-Netzwerk am angegebenen OpenVPN-Interface weiter.

IPsec

IPsec (Internet Protocol Security) ist eine Protokoll-Suite für die sichere Kommunikation über IP-Netze und kann zum Aufbau virtueller privater Netzwerke (VPN) verwendet werden. Dabei können zwei Subnetze über zwei geeignete Router über einen sicheren Tunnel miteinander verbunden werden.

In der Beispielkonfiguration wird ein IPsec-Tunnel zur Gegenstelle mit der Domain remote-domain.com aufgebaut. Der IPsec-Tunnel wird innerhalb einer schon bestehenden WAN-Verbindung aufgebaut. Den IPsec-Peers muss bekannt sein welches Netzwerk sich hinter den jeweiligen Tunnelenden befindet. Das lokale (eigene) Subnetz hat die Adresse 192.168.1.0/24. Das Subnetz der Gegenstelle ist 192.168.200.0/24. Die lokale Tunneladresse befindet sich im lokalen Subnetz und ist hier 192.168.1.1. Sie wird einem IPsec-Interface zugewiesen und darf von keinem anderem Ethernet-Teilnehmer im Netzwerk bereits benutzt werden. Dieses Interface-Gerät ermöglicht es, Routen oder Netzfilterregeln auf dieses Interface anzuwenden, ohne IP-Adressen benutzen zu müssen. Sobald der Tunnel aufgebaut ist, werden Daten für diese Zielnetze durch den IPsec-Tunnel übertragen.

Die Authentifizierung der beiden Kommunikationspartner erfolgt entweder über einen Pre-Shared-Key (PSK) oder Zertifikate. Als Protokoll für den Schlüsselaustausch stehen IKEv1 oder IKEv2 (Internet Key Exchange-Version 1 bzw. 2) zur Verfügung. Bei IKEv1 stehen die Authentifizierungs-Modi Main oder Aggressive zur Verfügung. Beim Main-Modus werden alle Authentifizierungsdaten verschlüsselt übertragen, was diese Methode sicherer macht. Beim Aggressive-Modus wird auf diese Verschlüsselung verzichtet, wodurch die Authentifizierung schneller vonstatten geht. Der Aggressive-Modus kann nur bei Authentifizierung mit PSK verwendet werden. Von der Verwendung des Aggressive-Modus wird aus Sicherheitsgründen DRINGEND abgeraten. IKEv2 ermöglicht im Gegensatz zu IKEv1 eine einfachere, flexiblere und weniger fehleranfällige Initiierung von IPsec-Verbindungen. Die Verschlüsselung bei der Authentifizierung wird durch die IKE-Schlüsselparameter festgelegt. Diese können automatisch ausgehandelt oder fest eingestellt werden. Die Authentifizierungsphase des IKE-Protokolls wird auch Phase 1 genannt.

Nach der Authentifizierung und dem Schlüsselaustausch (IKE) wird eine sogenannte Security Association (SA) mit der Gegenstelle ausgehandelt, die den eigentlichen IPsec-Tunnel darstellt. Das wird auch als Phase 2 des Tunnelaufbaus betrachtet. Die Verschlüsselung der Kommunikation wird durch die IPsec-Schlüsselparameter festgelegt. Diese können automatisch ausgehandelt oder fest eingestellt werden. Die Algorithmen für die Verschlüsselung und die Hash-Methode können sich von den IKE-Einstellungen unterscheiden, müssen jedoch bei fixer Einstellungen genau denen der Gegenstelle entsprechen. Wenn bei fix eingestellten Schlüsselparametern auch Diffie-Hellman-Parameter verwendet werden, wird Perfect-Forward-Secrecy (PFS) verwendet. Dabei werden die Schlüssel neu berechnet, und es fließen keinerlei Informationen aus den zuvor generierten SAs ein. Dies stellt sicher, dass niemand von den zuvor generierten Schlüsseln auf die Neuen schließen kann.

Wenn bei einer IPsec-Konfiguration keine Gegenstelle angegeben wird, kann ein Tunnel nicht aktiv gestartet werden. Das Gerät reagiert in dem Fall nur auf eingehende IKE-Anfragen, es arbeitet als sogenannter Responder. Ist eine Gegenstelle angegeben, initiiert der Router eine IKE-Aushandlung, er arbeitet als sogenannter Initiator.

Um unterschiedliche Netze getrennt zu tunneln, können bis zu 20 weitere Verbindungen der Phase 2 unter einer IKE-SA der Phase 1 angelegt werden.

GRE

Mit dem Generic Routing Encapsulation Protokoll können Daten durch eine bestehende Verbindung transparent übertragen werden, ohne dass die Originalpakete verändert werden. Dabei wird ein virtuelles Netzwerk ausgerollt, das die daran teilnehmenden Geräte in einen gleichen Adressraum bringt. Das macht die Kommunikation untereinander leichter, weil die Adressierung leichter ist. Außerdem kann man durch den neuen, virtuellen Adressraum eventuelle Adressierungskonflikte lösen.

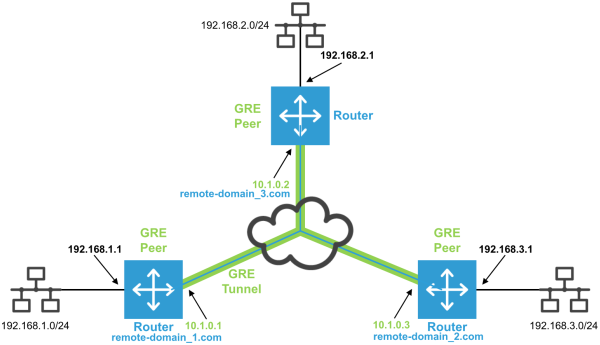

Die Beispielkonfiguration zeigt ein GRE-Netzwerk, in dem die einzelnen Peers die lokalen Tunnelendadressen 10.1.0.1, 10.1.0.2 und 10.1.0.3 haben. Öffentlich erreichbar sind diese Tunnelenden über die Domains remote-domain_1.com, remote-domain_2.com und remote-domain_3.com. Die eigenen IP-Adressen sind entsprechend 192.168.1.1, 192.168.2.1 und 192.168.3.1. Die GRE-Verbindung wird innerhalb einer schon bestehenden WAN-Verbindung zur öffentlich erreichbaren IP-Adresse oder Domain der Gegenstelle aufgebaut. Es ist zu beachten, dass es sich bei GRE nicht um ein virtuelles privates Netzwerk im eigentlichen Sinne handelt, da es nicht verschlüsselt und damit nicht "privat" ist.

DMVPN

Das Dynamic Multipoint Virtual Private Network (DMVPN) wird in Hub-and-Spoke-Netzwerken verwendet und unterstützt dabei direkte Verbindungen zwischen den Spokes. Die Implementierung auf INSYS-Routern, die als Spokes agieren, unterstützt derzeit noch keine direkten Spoke-Verbindungen, sondern nur Verbindungen zu anderen Spokes über den Hub. Bei einer DMVPN-Verbindung erfolgt zuerst ein IPsec-Tunnelaufbau zum Hub. Danach wird in diesem IPsec-Tunnel ein GRE-Tunnel aufgebaut. Die IPsec-Verschlüsselung kann optional deaktiviert werden.